前言

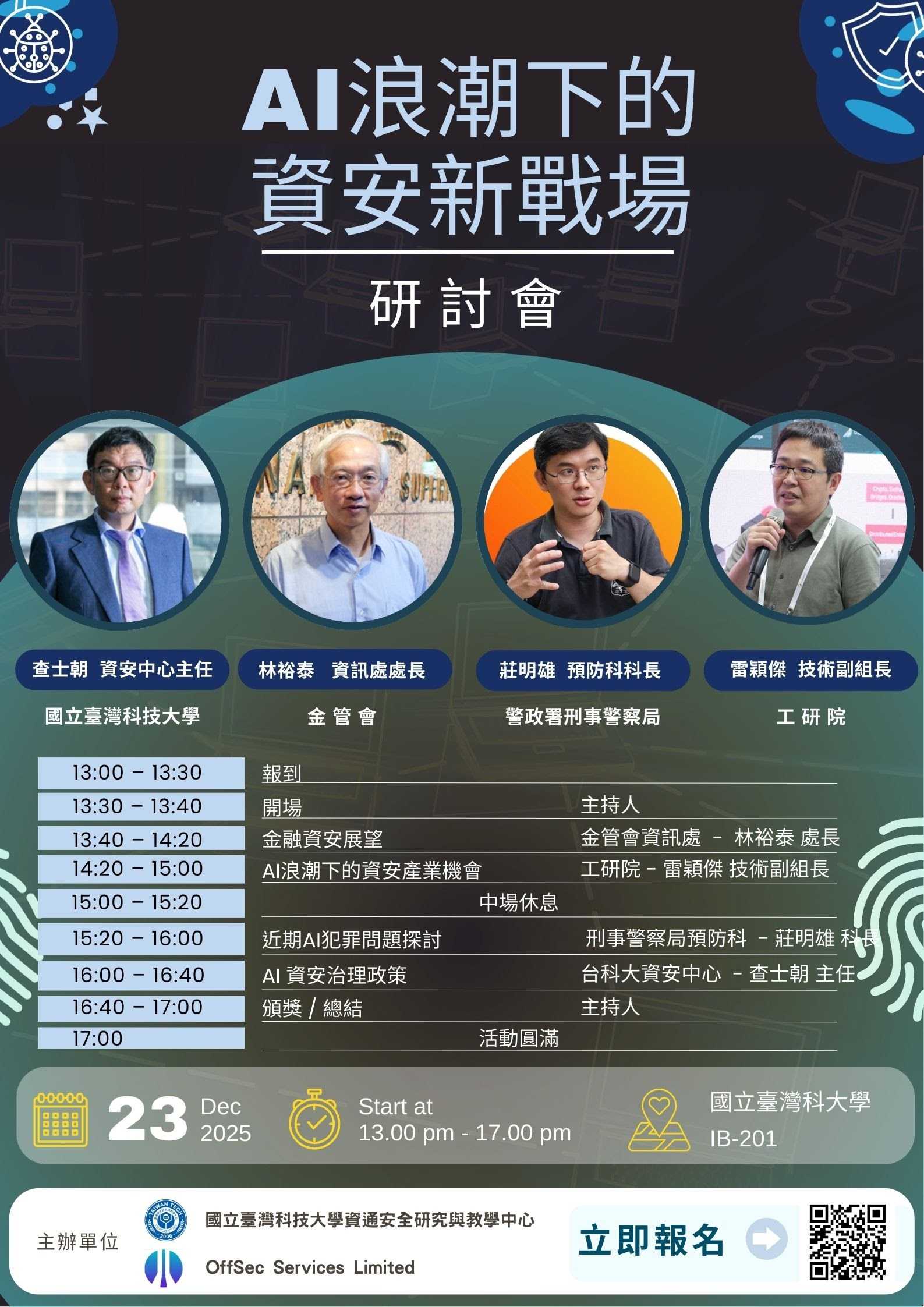

本篇文章為研討會演講紀錄,「AI浪潮下的資安新戰場」中金管會資訊處林裕泰處長的演講整理。

一、整體背景與監管角色

- 監管定位:金管會期望監管方向與企業資安部門目標一致,作為提升資安水準的推動力

- 資安長角色轉型:從 IT 管理者 → 企業風險戰略的關鍵決策者

- 全球挑戰:供應鏈風險、網路攻擊複雜性、AI 新威脅、監管要求提升

二、零信任架構(Zero Trust)

- 核心概念:假設攻擊者已入侵內部,重點在「入侵後如何偵測與阻擋」

- 實際案例:

- 巴西央行案:駭客取得合法 Token,直接轉走 1.4 億美金

- 微軟案:攻擊者突破 AD 後,橫向擴充時未被即時阻擋

- 五大支柱:身份、設備、網路、應用程式、資料——每個節點都需驗證

- 動態驗證:從靜態驗證(Token)→ 動態指標(時間、地點、設備、行為是否合理)

- 推動進度:2022 年發布參考指引,目前試行導入一年多,將擴大至高風險場域

三、雲端安全監控

- 目標:雲端防護水準須與地端一致

- 參考框架:CSA 雲端安全基準 + MITRE ATT&CK 攻擊框架

- 已完成工作:

- 分析雲端基礎服務應有的安全型態與監控規則

- 對應三大公有雲(AWS、Azure、GCP)常見攻擊手法

- 產出「金融業雲端監控基準」參考指引

- 工具應用:結合雲端原生 SIEM 工具,但仍需客製化規則

四、AI 資安攻防

- 駭客運用 AI:

- 自動化發現與利用漏洞(2024 年 4 月已證實)

- AI 降低攻擊門檻,IT 產業知識即可上手

- 防守方運用 AI:

- 入侵路徑模擬測試

- 異常行為分析與即時告警

- 監控規則自動產生(過去人工建立數百條規則非常耗時)

- 資安人員建議:應比業務單位更早擁抱 AI,才能掌握風險並協助導入

- 推動方向:建立跨機構 AI 資安 Task Force,參考 OWASP AI 專案成果

五、軟體安全開發(Shift Left)

- 問題現況:資安防護常在系統開發後期才介入,前端設計缺陷難以解決

- 推動方向:將資安設計、資安測試前移至開發階段

- AI 工具契機:

- 生成式 AI 可協助程式碼安全審查

- 可替代過去昂貴的第三方檢測工具

- 協助建立 SBOM(軟體物料清單)

- 實際效益:如 Apache Log4j 漏洞事件,有 SBOM 可快速盤點影響範圍

六、供應鏈安全

- 挑戰:金融業資安水準提升,但供應商可能跟不上

- 參考案例:台積電要求供應商達到一定資安水準,並提供輔導

- 推動方向:

- 合約增加資安合規條款

- 建立跨組織協作機制

- 要求供應商同步導入 SBOM、安全開發流程

- API 安全:開放給合作夥伴的 API 需加強防護,納入持續管控

七、後量子密碼遷移(PQC)

- 國際進展:NIST 已發布三個後量子演算法標準

- 產業特性:金融業與其他產業高度互聯,需跨產業協調標準

- 推動步驟:

- 識別現有密碼清單

- 盤點加密模組位置

- 評估遷移資源

- 制定遷移計畫

- AI 輔助:可協助盤點程式碼中的加密模組位置,產生密碼物料清單

- 現況:金管會已成立先導小組,自 7 月運作至今仍在盤點階段

八、跨機構資安情資分享

- 過去成果:金融業資安情資分享機制運作成熟

- 擴大範圍:不應只限新興技術,傳統 IT 基礎設施同樣重要

- 案例:Orange Cyberdefense 報告顯示,50% 以上紅隊演練可直接攻破 AD

- 建議:金融業應共享演練成果,避免重複投入資源

九、AI 系統風險容忍

- 觀念轉變:AI 系統相較傳統系統,更不可能達到 100% 安全

- 建議做法:

- 建立風險容忍文化,允許 AI 偶爾出錯

- 重點在風險可控、事後可有效處置

- 避免因小失誤阻礙創新應用發展

十、行動建議總結

| 領域 | 短期行動 |

|---|---|

| 零信任 | 高風險場域優先導入動態驗證機制 |

| 雲端安全 | 參照基準指引建立監控規則 |

| AI 資安 | 資安人員主動學習 AI 工具,建立 Task Force |

| 軟體開發 | 導入 AI 輔助程式碼審查,建立 SBOM |

| 供應鏈 | 合約納入資安條款,輔導供應商提升 |

| 後量子密碼 | 啟動盤點,掌握現有加密模組位置 |

個人反思與心得

聽完林裕泰處長的演講,有幾個觀點讓我印象特別深刻:

一、資安長的角色轉變

處長引用 AI 的回答,指出資安長應從「IT 管理者」轉型為「企業風險戰略的關鍵決策者」。這不只是頭銜的改變,而是思維模式的根本轉變——資安不再只是「防守」,而是要能「參與決策」。

在 AI 快速發展的時代,資安人員如果只會說「這個有風險不要用」,最終會被邊緣化。反之,如果能比業務單位更早理解 AI 的能力與限制,就能在風險可控的前提下協助創新落地。

二、零信任的本質是「假設已被入侵」

巴西央行和微軟的案例讓我重新理解零信任的核心:不是「如何阻止入侵」,而是「入侵後如何偵測與阻擋」。

傳統思維是把城牆築高,但現實是攻擊者總會找到缺口。零信任的五大支柱(身份、設備、網路、應用、資料)就像是在城內設置多道關卡,讓攻擊者即使進來,也無法順利取得資料。

這也解釋了為什麼動態驗證這麼重要——光有 Token 不夠,還要看時間、地點、設備、行為是否合理。

三、AI 資安攻防已進入「軍備競賽」階段

處長提到 MITRE ATT&CK 針對 AI 系統的攻擊技巧,兩三個月內從 14 項增加到 16 項。這個數字的成長速度,反映了駭客對 AI 系統的興趣正在快速上升。

更值得注意的是:AI 降低了攻擊門檻。過去需要深厚技術背景才能執行的攻擊,現在只要懂 IT 就能上手。這意味著防守方如果不用 AI,將會面對用 AI 武裝的攻擊者,這場仗會越來越難打。

四、後量子密碼遷移比想像中複雜

金管會的先導小組從 7 月運作到現在,還停留在盤點階段。處長說得很實在:「只有你踩進去才知道這個洞有多深。」

過去開發系統時,加密模組可能是標準的,也可能是工程師自己寫的,散落在各處。現在要全部找出來、評估影響、規劃遷移,這工作量遠超預期。好消息是 AI 可以協助盤點程式碼中的加密模組,產生密碼物料清單。

五、風險容忍文化是推動創新的關鍵

最讓我思考的是「AI 系統風險容忍」這個觀點。

處長建議不要因為 AI 偶爾說錯話就小題大做,否則會阻礙所有創新應用。這需要組織從上到下建立共識:在風險可控、事後可處置的前提下,允許一定程度的錯誤。

這其實是一種成熟的風險管理思維——不是追求零風險,而是追求風險與創新的平衡。

行動提醒

- 深入研究 OWASP AI Security 專案

- 了解 MITRE ATT&CK for AI 框架

- 關注後量子密碼遷移的國際進展

- 練習用 AI 工具做程式碼安全審查