前言

本篇內容記錄 2023/03/10 到台北國際會議中心 (TICC) 201 會議室參與 DEVCORE Conference 2023 企業場的筆記以及心得,因為是靠拍照可能會有一點疏漏,如果有任何問題可以看日後 DEVCORE 的 BLOG。

小感想

這個議程有提到「紅人演練」有時候在思考說,到底要怎麼樣才能快速提升服務品質,或是培訓更多的人做資安檢測,但培訓出來是否有效果,或是能不能量化,都是一個挑戰。

議程列表

- 攻擊一日,創業十年

- DEVCORE 執行長暨共同創辦人 Allen

- 紅隊紅隊,多少服務假汝之名而行!

- DEVCORE 商務發展總監 Aaron

- 紅隊常見 Q&A 大解密

- DEVCORE 資深副總暨共同創辦人 Bowen

- DEVCORE 紅隊的進化,與下一步 Ver. 2023

- DEVCORE 紅隊總監暨共同創辦人 Shaolin

紅隊紅隊,多少服務假汝之名而行!

誤用名詞

- 紅隊演練 (O)

- 紅白演練 (X)

- 紅藍演練 (X)

- 紅軍演練 (X)

- 紅人演練 (X)

※ 紅人演練:人數較少,希望能提升客戶的作戰時間滿足需求。

抽換概念

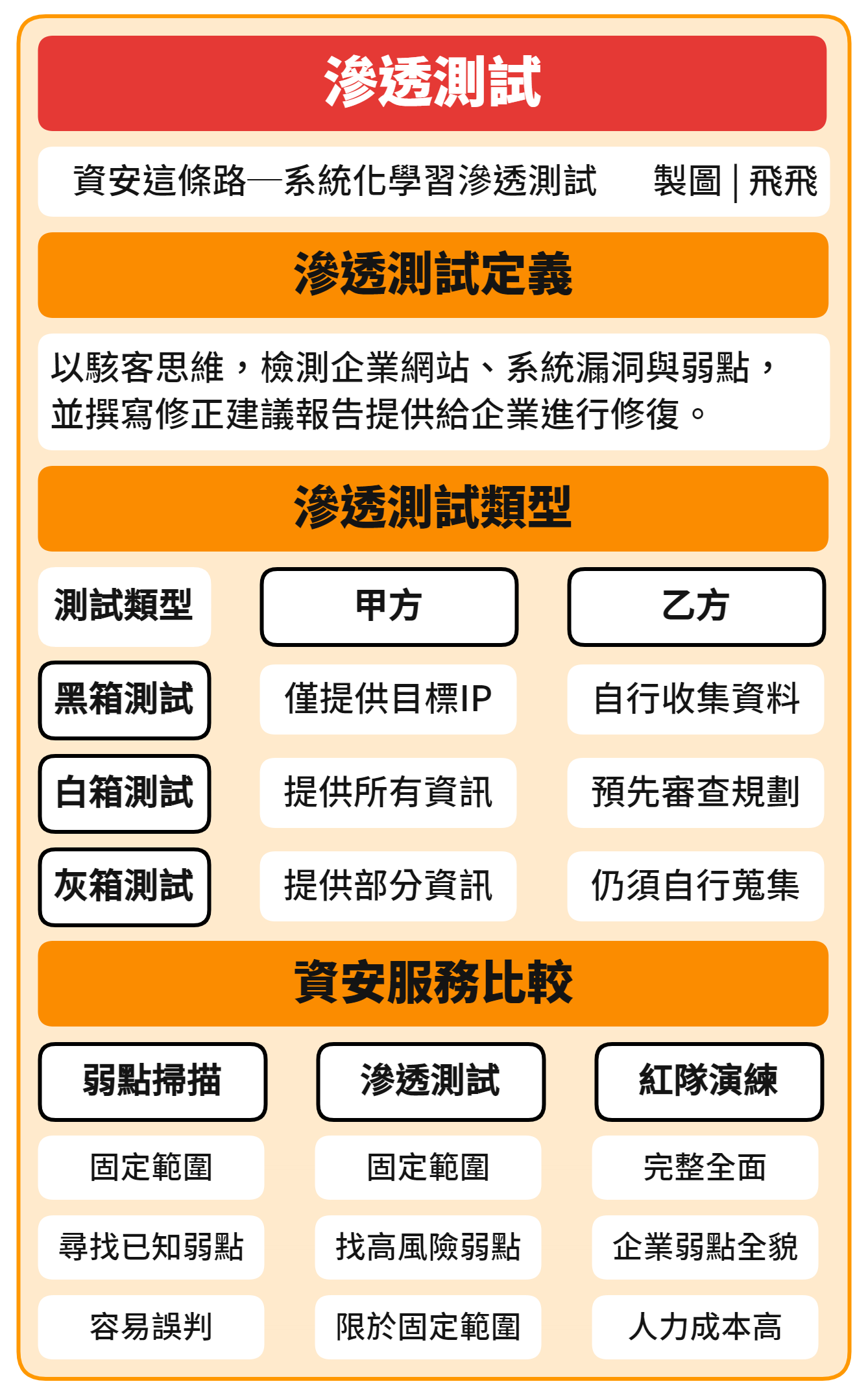

- 弱點掃描(Vulnerability Sacnning)

- 滲透測試(Penetraion Testing)

- 弱點評估(Vulnerability Assessment)

- 攻擊與入侵模擬工具(Breach and Attack Simulation)

- 網路資安風險管理系統(Attack Surface Management)

※ 可能會把以上的內容,塞進去開案的規格裡面,但以上必非紅隊演練。

之前做過的滲透測試跟其他的比較圖:

議程

- 攻擊市場趨勢

- 防守方的挑戰

- 紅隊真正的價值

- 紅隊的架構

攻擊市場趨勢

趨勢一:攻擊型產品,市場急促增加

未來六年攻擊型產品,市場非常樂觀,每年以 11% 以上的成長率進行成長。

數據一

The global Cybersecurity, Red Teaming and Penetration Testing market size was valued at USD 120695.13 million in 2021 and is expected to expand at a CAGR of 11.59% during the forecast period, reaching USD 233045.88 million by 2027.

數據二

Penetration Testing Market Anticipated to Touch USD 8.13 Billion at a 13.5% CAGR by 2030 – Report by Market Research Future (MRFR)

數據三

According to a new market research report titled, ‘Penetration Testing Market by Offering, Position, Type, Method (Black Box Testing, White Box Testing), Visibility (Covert Pen Testing, Automated Pen Testing), and End User (BFSI, Healthcare, Automotive, Others), and Geography – Global Forecast to 2029,’ the penetration testing market is expected to reach $4.05 billion by 2029, at a CAGR of 12.5% during the forecast period.

Gartner® Hype Cycle for Security Operations, 2022

講者引用 Gartner® Hype Cycle for Security Operations, 2022 的內容說明「資安產品」的變化

- 圖片來源:Gartner®

- Gartner:國際研究暨顧問機構

-

各個階段

- Innovation Trigger: 科技誕生的促動期

- Peak of Inflated Expectations:過度期望的峰值期

- Trough of Disillusionment:泡沫化的底谷期

- Slope of Enlightenment:穩步爬升的光明期

- Plateau of Productivity: 實質生產的高源期

- Gartner® Hype Cycle for Security Operations, 2022 當中有【1/4】是攻擊型產品

※ 越右邊的部分就是市場越被接受,市場承受度越高的類型,應該優先採用的產品。

飛飛: Gartner® 資訊跟統整非常好,建議大家每年都可以看他的統計與歸納的報告。

採用率

- Vulnerability Assessment 50%

- Vulnerability Prioritization Technology 20%-50%

- Breach and Attack Simulation 5%-20%

- PTaaS 5%-20%

- Automated Penetration Testing and Red Teaming Tool 1%~5%

- Exposure Management < 1%

第二個趨勢:主動、廣泛、高頻率

攻擊型服務及產品的演進

已知漏洞 從被動識別到積極管理

- Vulnerability Scanning

- Vaherability Analysis and Notice System

- Vulnerability Assessment

- Vulnerability Prioritization Technology

未知漏洞 Web 服務、產品到目標導向

- Web Penetration Testing

- Network Penetration Testing

- Physical Penetration Testing

- Full-Stack Assessment

- Threat Intelligence Red Team Assessment

- Red Team Assessment

執行頻率 每年定期掃描到持續檢測

- Vulnerability Scanning

- External Attack Surface Management

- PTaaS

- Breach and Attack Simulation

- Security Assessment

- Exposure Management

趨勢三:不只識別弱點,也往防禦及偵測發展

利用 Cyber Defense Matrix 來了解

- 弱點評估

- 模擬入侵攻擊工具

- 外部攻擊表面管理

- 滲透測試

- 紅隊演練的關係

以下的圖有點不確定(QQ)

※ 不一定要買紅隊演練,要看企業自己的資安成熟度。

- 飛飛:資安大會的時候,擺出來的產品,很多時候會利用 Cyber Defense Matrix 來表示自家的產品的防禦能力。

挑戰一:漏洞嚴重程度是很難評估

- 萬物聯網,只要連到網路都有風險

- 物聯網漏洞數據

- 累積到 2025 年會有 750 億個物聯網設備

- 累積到 2023 年有 196,843 個物聯網 CVE 漏洞

- 10.1% 19,974 個 極高風險漏洞

- 18.8% 36,895 個 高風險漏洞

- 13.3% 26,229 個 低風險漏洞

挑戰二:漏洞風險的機率評估難以衡量

大部分做風險評估,其實是不斷去測試各個資產,有沒有機會被攻擊下來,從不斷評估外部資產到內部資產的機率,以及核心系統資產的機率。

但是這些資產機率,並非單純的單點風險,而是其實是一連串資產所造成的。

挑戰三:過度仰賴資安產品

產品一:EASM(External Attack Surface Management)

- 遠端可執行

- 讓企業了解網路是否有組態設定錯誤或已知漏洞

- 只針對網路邊界,網路邊界只是企業資產的一部分

- EASM 可以快速緩解初級的錯誤

- 拿到高分報告不代表完美且安全

產品二:BAS(Breach and Attack Simulation)

- 台灣近兩年很多客戶採用

- 協助企業去評估資安產品(防毒軟體、EDR等)是否有效

- 針對已知漏洞去攻擊

- 工具版的橫向移動與入侵

- 思考點:買一個產品去評估另外一個產品

- 執行的環境高度影響模擬成果

- 無法用於未知漏洞

產品三:PT 滲透測試

- 很吃檢測人員能力

- 勞力活

- 不確定服務廠商的檢測能力

- 品質與費用的權衡

- 如何挑選要執行滲透測試的系統

降低風險

- ESAM 主機跟內網的關係

- BAS 執行的位置跟內網的關係

- PT 標的跟內網的關係

※ 內網很重要

※ 做社交工程沒有人去評估被釣中的人員那些電腦可不可以存取 AD、核心資產 –> 真正的問題

跟內網的關係

- 評估單點可能性,無法把所有的風險都找到

- 無法評估投入的資安設備效應

- 無法評估回應的落實性

紅隊演練

- 本質:技術

- 多元化的演練模式

-

紅隊演練不同階段

- 第一階段:初次進行

- 初步盤點資安體質

- 調整未來資安策略及優先順序

- 第二階段:資安成熟度成長中(需要1~2年)

- 驗證措施有效性

- 訓練藍隊防禦應變

- 嘗試不同攻擊情境

- 第三階段:資安成熟度高,真實攻防演練(合作2次以上)

- 增加資安防禦強度

- 確認日常團隊防禦應變流程及能力

- 更多樣性攻擊情境

紅隊演練不同階段的演練模式

- 第一階段

- 實體位置

- 遠端(辦公室)

- 虛擬位置

- 網際網路 Internet

- 策略

- 無所不用其極 Zero day

- 第三方軟體 Third party Software

- 供應鏈攻擊 Supply Chain Attack

- 執行方式

- 黑箱測試 Black Box

- 目標分類

- 關鍵基礎設施(路由器、Windows AD、ESXi、特權帳號)

- 核心資訊系統(SWIFT、ATM、Portal)

- 特殊權限(root, domain admin)

- 目標項目

- 網站 Web Application

- 桌面應用程式 Desktop Application

- 網段區隔 OA、NOC、OT

- 雲端安全 AWS, Azure

- 執行時間

- 指定時間 10:00-18:00

- 防禦規避

- 防禦機制繞過 WAF、EDR、SOC

- 實體位置

- 第二階段

- 實體位置

- 遠端(辦公室)

- 虛擬位置

- 混合模式 Hybrid

- 策略

- 第三方軟體 第三方軟體 Third party Software

- 社交工程 Landing、Credential

- 供應鏈攻擊 Supply Chain Attack

- 執行方式

- 灰箱測試 Gray Box

- 目標分類

- 關鍵基礎設施(路由器、Windows AD、ESXi、特權帳號)

- 核心資訊系統(SWIFT、ATM、Portal)

- 特殊權限(root, domain admin)

- 機敏資料 演算法、合約 智慧財產、個人資料

- 目標項目

- 網站 Web Application

- 桌面應用程式 Desktop Application

- 資安設備安全 Mail Gateway WAF

- 網段區隔 OA、NOC、OT

- 執行時間

- 不限定時間 7×24

- 防禦規避

- 動態IP Dynamic IP Address

- 流量干擾 Traffic Log

- 日誌干擾 Event Log

- 防禦機制繞過 WAF、EDR、SOC

- 比手速 RASAP

- 實體位置

- 第三階段

- 實體位置

- 遠端(辦公室)

- 現場 On-site

- 虛擬位置

- 混合模式 Hybrid

- 策略

- 無所不用其極 Zero day

- Threat Intelligence Threat Actor、Playbook

- 第三方軟體 第三方軟體 Third party Software

- 社交工程 Landing、Credential

- WiFi Guest、OA

- 供應鏈攻擊 Supply Chain Attack

- 執行方式

- 黑箱測試 Black Box

- 目標分類

- 關鍵基礎設施(路由器、Windows AD、ESXi、特權帳號)

- 核心資訊系統(SWIFT、ATM、Portal)

- 特殊權限(root, domain admin)

- 機敏資料 演算法、合約 智慧財產、個人資料

- loT OT 製造機台、行控系統

- 目標項目

- 網站 Web Application

- 桌面應用程式 Desktop Application

- 資安設備安全 Mail Gateway WAF

- 網段區隔 OA、NOC、OT

- 雲端安全 AWS, Azure

- 執行時間

- 不限定時間 7×24

- 防禦規避

- 動態IP Dynamic IP Address

- 流量干擾 Traffic Log

- 日誌干擾 Event Log

- 防禦機制繞過 WAF、EDR、SOC

- 比手速 RASAP

- 實體位置

一定要做紅隊嗎?

可以根據安全成熟度不同,選擇比較合適的檢測方法,包含真實型、深度或廣度、持續性、時間、成本下去考量:

- 資安事故 Incident: 成本最高,最痛

- 資安標準跟框架

- 弱點掃描

- EASM

- BAS

- 滲透測試

- 紅隊演練

Takeaways

- 善用攻擊型產品跟服務來減少被初始入侵的機率 (Initial Access)

- 防禦策略應該以核心系統為基礎,而非單點式的防護策略

- 資安作為都是用來縮小攻擊表面積,企業必須同時專注於回應事件的韌性