關於費用

LU 的費用並不是一個輕而一舉可以拿出來的費用,但我想了很多還是拿出魔法小卡刷下去用了有利率的分期 XD

當時的 OffSec Learn Unlimited 價格我買在 15萬-16萬台幣左右。

初始之心

為什麼開啟旅程的原因如下:

起初,我是因為 RedMeow 在 2024 年初拿下 OSCE3, 之後再跟 RedMeow 聊了一下,發現吃到飽 OffSec Learn Unlimited 方案,非常適合在短時間(一年內)拿到多張證照。

當時我剛考完 OSCP 正在一個迷惘期的階段,當時學習了多年資安,仍然覺得自己有所不足。

關於我的歷史

我大概是從 2016 年正式學習資安,當時加入逢甲大學黑客社,在 2017 年擔任社團的社長,同時有機會去日本比 CTF ,並且幸運得獎。 陸續都有參與資安檢測的實習,從滲透測試、APP 檢測。

而過程中推甄上台科資工所,但當時選擇先休學,先出社會找一份工作,而當時擔任資安工程師的時候接觸 IoT 檢測與跟客戶面對面,也擔任資安 pre sale ,而在職場非常清楚知道自己的能力「還不夠」。

回到碩班之後,找不太到論文題目的方向,最終選定在 ICS 領域進行資安研究,而在學期間因為台科三校可以跨校選課感到非常開心,也擔任台科資安社擔任過社長,開創線上學習資安的風氣,也因此有機會利用這個 idea 去創業,也就是目前七維思股份有限公司。

儘管對於其他人來說學習旅程「看起來」相當順暢,但其實我對於自己的技術很不自信,甚至覺得自己並沒有資格講資安相關的課程。

不如多考幾張證照來加深自己的技術底子,而我選擇 OSCE3 也就是 OSEP、OSWE、OSED。其中 OSED 最為擔心,反正就試試看。

於是我開始考證照之路

2024.05.04 我開始了這趟旅程,但我是真正到了 10 月才敢按下安排考試的按鈕,原本規劃每個月考一張,但殊不知在最後一周我考了八張(謝謝 MuMu 示範)。

2025.04.30 的時候,當時原本只想考 OSCE3 三張而已,不過後來看到 MuMu 的馬拉松考試,就想說有機會的話也來試試看,其實一週八張超級痛苦建議不要,我中間幾乎沒休息,而且還撞到原本要講的課程,從台北到桃園講完課又衝回來台北考試 XD

關於報告系統

因為考試幾乎都要寫報告,我當時考 OSCP 前就利用練習 virtualhackinglabs 的機會,撰寫了一個報告系統(使用 Python + Django),可以在考試過程中,快速截圖記錄步驟,並且匯出 word。

有興趣可以自行參考影片:https://feifei.tw/course/information-security-certificate-verification-experience-2024/

對於考完證照的反思

考完證照不是終點,而是起點。

在準備證照的過程中,我學到了許多實戰技術,但也發現自己距離「攻頂」差之千里。證照或許是證明自己的手段,但真正的價值在於學到的知識如何應用於實際工作環境中。

世界上沒有捷徑,只有堅持不懈地學習與實踐。無論是 OSCP 還是 OSCE3,都只是個人成長路上的里程碑,真正的技術需要在實際的滲透測試、漏洞研究或防禦工作中不斷打磨。

考證照帶給我的不僅是技術,還有面對挑戰時的心態調整與解決問題的方法論。這些體驗與思維方式,才是最寶貴的收穫。

我仍然覺得我自己的技術力不足,儘管這條路的終點還很遠,但這也讓我開始思考:在資安這條路上,我想成為什麼樣的人?純粹的技術者,還是能啟發他人的教育者?或許,這才是更重要的命題。

給資安學習者(學生篇)

其實我並不鼓勵學生考證照,考資安證照的成本動輒一張五萬起跳,可以嘗試其他證明自己資安能力的方法,比如撰寫資安文章、重現漏洞環境、撰寫學習心得、實戰經驗(bug bounty、HITCON ZeroDay)、參與比賽(CTF time)、參與檢測相關活動(行政院網路攻防演練攻擊手、教育體系資安攻防檢測員)都是可以證明自己能力的方法。

各證照考試比較表

| 證照 | 課程代號 | 時長 | 合格門檻 | 報告要求 | 監考 | 通過 |

|---|---|---|---|---|---|---|

| OSCC-SEC | SEC-100 | 6h | 60/90 | 無需報告 | 是 | O |

| OSCC-SJD | SJD-100 | 6h | 75/100 | 無需報告 | 是 | O |

| KLCP | PEN-103 | 90 分鐘 | 80/100 | 無需報告 | 是 | X(關書考太難) |

| OSCP+ | PEN-200 | 23h45m | 70/100 | PDF 報告+截圖 | 是 | O(我考的是OSCP版本) |

| OSWP | PEN-210 | 3h45m | 完成 2/3 場景 | PDF 報告+截圖 | 是 | O |

| OSEP | PEN-300 | 47h45m | 達成目標(secret.txt)或 100 分 | PDF 報告+截圖 | 是 | O |

| OSWA | WEB-200 | 23h45m | 70/100 | PDF 報告+截圖 | 是 | O |

| OSWE | WEB-300 | 47h45m | 85/100 | PDF 報告+原始碼 | 是 | O |

| OSED | EXP-301 | 47h45m | 完成 2/3 場景 | PDF 報告+原始碼 | 是 | O |

| OSMR | EXP-312 | 47h45m | 70/80 | PDF 報告+原始碼 | 是 | 沒考(手上沒有MAC) |

| OSEE | EXP-401 | 71h45m | 75/100 | PDF 報告+原始碼 | 是 | LU 不能考(一定要上實體課) |

| OSIR | IR-200 | 8h | 50/70 | PDF 報告+截圖 | 是 | X(IR 鑑識不熟練) |

| OSTH | TH-200 | 8h | 50/70 | PDF 報告+截圖 | 是 | O |

| OSDA | SOC-200 | 23h45m | 75/100 | PDF 報告+查詢 | 是 | X(報告不完整) |

關於考證照的準備

我應該會一張一張慢慢寫,

但如果有需要的話可以先來跟我聊聊 XD

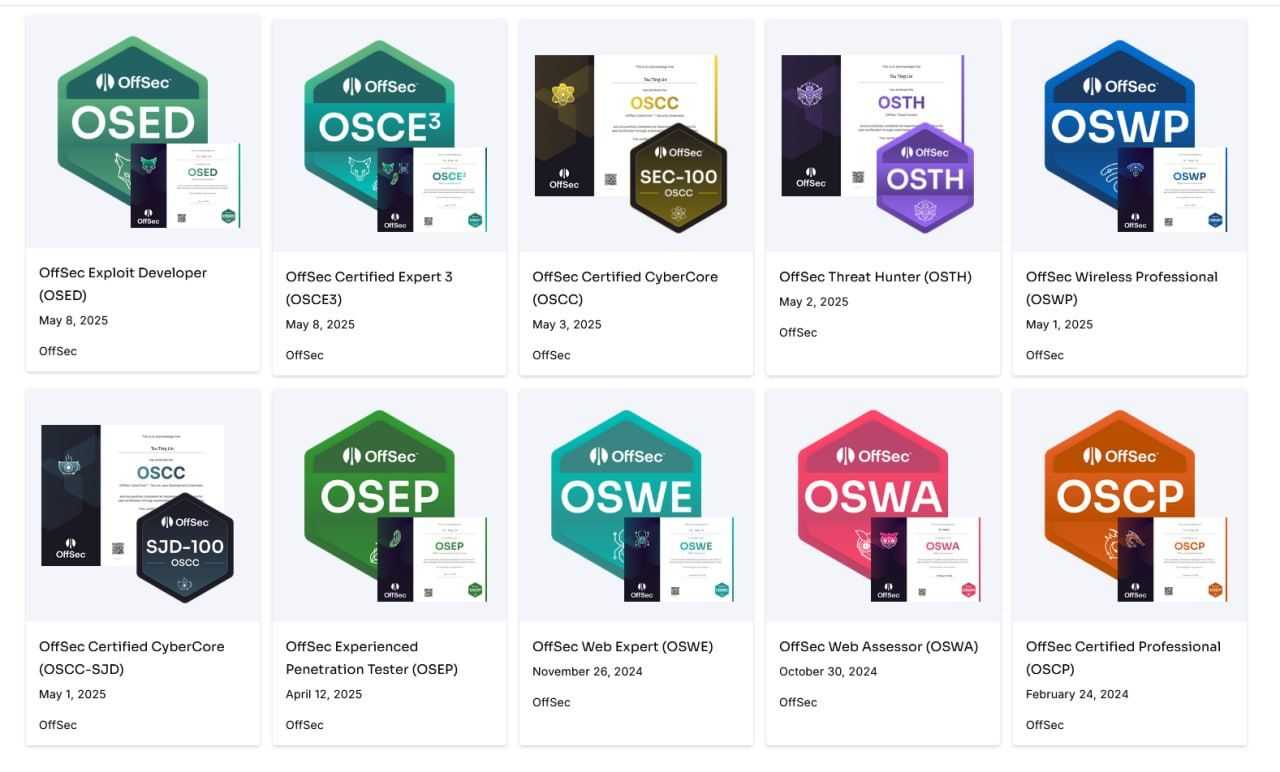

以下是關於 OffSec 證照的介紹

關於 OffSec

OffSec 簡介

OffSec(Offensive Security)是全球資安教育界的領導品牌,致力於提供「實戰導向」的資安訓練與證照認證。最知名的產品是 OSCP(Offensive Security Certified Professional),同時也是 Kali Linux 背後的開發團隊。

OffSec 的課程強調「做中學」,每一門課都搭配大量實作練習與真實情境模擬環境,讓學員能夠在實戰中累積資安攻防的經驗。針對不同資安職能與程度,OffSec 提供從入門到高階的多元證照。

OffSec 課程的編碼系統

OffSec 的每一門課程名稱都由「三個部分」組成,例如:PEN-200。這不是亂取的程式碼,而是依據特定邏輯設計,讓你一眼看出課程的類型、難度與作業系統平台:

PEN-200

│ │

│ └─── 200:代表課程難度(Difficulty + Sequence)

└────── PEN:代表主題類別(Track)

1️⃣ Track(課程主題)

這是三碼英文字母,代表這門課的主題領域:

| 代號 | 意義 |

|---|---|

| SEC | 資安基礎(Security Essentials) |

| SJD | 安全程式開發(Secure Java Development) |

| PEN | 滲透測試(Penetration Testing) |

| WEB | 網站安全測試(Web Security) |

| EXP | 漏洞開發(Exploit Development) |

| SOC | 資安監控與防禦(Security Operations) |

| TH | 威脅獵捕(Threat Hunting) |

| IR | 資安事件應變(Incident Response) |

2️⃣ Difficulty(難度等級)

數字的第一位表示難度層級:

| 等級 | 意義 |

|---|---|

| 100 | 初階入門(Essentials)→ 適合完全新手 |

| 200 | 基礎進階(Foundational)→ 適合有一點底子的學員 |

| 300 | 進階技能(Advanced)→ 適合已有經驗者 |

| 400 | 高手等級(Expert)→ 專業研究或實戰高手挑戰用 |

3️⃣ OS(作業系統平台)

數字的最後一位,代表該課程主要涵蓋哪種作業系統平台:

| 數字 | 對應平台 |

|---|---|

| 0 | 多平台(Multiple OS) |

| 1 | Windows |

| 2 | macOS |

| 3 | Linux |

課程與證照詳解

🔧 資安基礎與安全開發(Security Essentials & Development)

🔹 SEC-100:CyberCore Security Essentials(OSCC)

定位:資安入門課程。

證照:OSCC-SEC

內容:涵蓋資安基本概念、身份驗證、攻擊向量、加密與常見防禦機制。

考試簡介:

– 考試時間:6 小時

– 考試內容:分三部分:攻擊、防禦和構建

– 攻擊場景:兩台挑戰實驗機,需利用外部攻擊向量獲取立足點並提升權限

– 防禦場景:提供易受攻擊的機器、事件管理器(SIEM)和評分機器

– 構建場景:安全程式碼修改和雲端架構挑戰(修復漏洞程式碼)

– 合格門檻:60/90 分(滿分 90 分)

– 連線選項:Kali Linux 或瀏覽器內 Kali(KiB)

配分方式:

– 攻擊部分:30 分(Box 1 和 Box 2 各 15 分)

– 防禦部分:30 分(防禦 1 和防禦 2 各 15 分)

– 構建部分:30 分(6 個問題,每題 5 分)

🔹 SJD-100:Secure Java Development Essentials(OSCC)

定位:Java 程式設計安全基礎。

證照:OSCC-SJD

內容:學習如何開發具備安全性的 Java 程式,避免常見漏洞如 XSS、SQLi、反序列化等。

考試簡介:

– 考試時間:6 小時

– 考試內容:易受攻擊的 Java Web 應用程式

– 目標:識別並修復 5 個漏洞,同時維持核心應用功能

– 合格門檻:75/100 分(滿分 100 分)

– 連線選項:VPN 或瀏覽器內 Kali(KiB)

配分方式:

– 25 分:兩個漏洞(各 12.5 分)

– 20 分:一個漏洞

– 15 分:兩個漏洞(各 7.5 分)

🛠 滲透測試(Penetration Testing)

🔹 PEN-103:Kali Linux Revealed(KLCP)

定位:入門級課程,適合剛接觸 Linux 或 Kali 的新手。

證照:KLCP

內容:學習 Kali Linux 安裝、配置與常用工具,為進入滲透測試打好基礎。

考試形式:

– 題數:80 題選擇題

– 時間限制:90 分鐘

– 考試平台:透過 ClassMarker 網頁進行

– 考試模式:遠端監考(Proctored Exam)

– 通過條件:答題結束後立刻顯示成績,通過會收到數位證書認領通知

考試限制:

– 關書考試

– 不可參考任何資料,包括:

– Kali Linux Revealed 書籍或 PDF

– 小抄、筆記

– 網站資源(如 kali.training)

🔹 PEN-200:Penetration Testing with Kali Linux(OSCP+)

定位:中階滲透測試課程,是 OffSec 最具代表性的證照課程。

證照:OSCP+

內容:涵蓋資訊收集、漏洞分析、攻擊手法、提權與報告撰寫,考試需實際打靶並提交完整報告。

考試簡介(OSCP+):

– 考試環境:透過 Kali Linux 連入 VPN,攻擊 3 台獨立靶機 + 1 組 Active Directory(3 台主機)

– 考試時長:23 小時 45 分鐘(再加 24 小時報告繳交時限)

– 監考方式:遠端即時監考(Proctored Exam)

– 報告格式:PDF 報告需包含 exploitation 步驟、console 輸出與 proof/local.txt 的互動 shell 證據,壓縮成 .7z 上傳

架構與配分:

| 靶機類型 | 數量 | 配分規則 | 總分 |

|---|---|---|---|

| 獨立機 (Standalone) | 3 台 | 每台初始存取 10 分 + 提權成功再 10 分 | 60 分 |

| Active Directory | 3 台 | 提供帳號密碼,模擬橫向移動與完整控制(10+10+20) | 40 分 |

每台主機的目標與條件會在考試控制面板顯示

合格門檻:70/100 分

合格範例(常見策略):

| 配分組合 | 是否通過 |

|---|---|

| AD 全破(40)+ 3 台 local.txt(10×3) | ✅ 70 分 |

| AD 全破 + 2 local.txt + 1 proof.txt(共 70) | ✅ 70 分 |

| AD 拿一台(10)+ 3 台全破獨立靶機(20×3) | ✅ 70 分 |

證據需求(local.txt / proof.txt):

– 必須包含:

– 本機 shell 輸出畫面

– 顯示檔案內容(type 或 cat 指令)

– 顯示目標機 IP(ipconfig, ifconfig, ip addr)

– 不可使用:

– Web shell 顯示檔案

– 非互動式 shell

– 網路傳輸截取的檔案內容

🔹 PEN-210:Wireless Attacks(OSWP)

定位:專注於無線網路攻擊。

證照:OSWP

內容:學習如何針對 Wi-Fi 網路進行封包嗅探、破解與中間人攻擊。

考試簡介:

– 時間:3 小時 45 分鐘

– 環境:3 個無線網路攻擊場景,僅能同時啟用一個場景

– 目標:破解無線網路金鑰,連接目標 AP,取得 proof.txt

– 合格標準:完成 2 個場景,其中一個是指定必破場景

– 限制:不可使用 wifite、wifiphisher 等自動化工具

– 允許:aircrack-ng suite、airmon-ng、tmux 等

🔹 PEN-300:Advanced Evasion Techniques(OSEP)

定位:進階滲透測試課程,適合已具備 OSCP 的學員。

證照:OSEP

內容:學習如何繞過防毒、防火牆與監控系統,針對高防禦環境進行滲透。

考試簡介:

– 考試環境:VPN 連線至模擬企業網路,從外部取得 Foothold 後進行橫向移動

– 考試時長:47 小時 45 分鐘(兩天一夜+3小時),再加 24 小時報告繳交

– 監考方式:遠端監考(Proctored Exam)

– 攻擊路徑:多條可能路徑,需在企業內網穿透與橫向移動

證據檔案:

– local.txt:初步滲透成功,取得一般權限

– proof.txt:提權成功,取得系統/管理者權限

– secret.txt:最終核心機密資料,需完整滲透才能取得(只會出現在最終機器)

合格門檻:達成考試目標或總得分 ≥ 100 分

可用工具:

– 允許:Nmap、Burp Free、msfvenom、BloodHound、Empire、SQLmap

– 允許:自行撰寫腳本、手動命令操作

– 允許:Metasploit Community(可用,但勿濫用)

– 禁止:ChatGPT、DeepSeek、Gemini、Cobalt Strike、Metasploit Pro

– 禁止:自動化掃描/滲透工具(AutoSploit、db_autopwn 等)

– 禁止:未經核可的 ARP/DNS Spoofing

🌐 網站安全(Web Application)

🔹 WEB-200:Foundational Web Application Assessment(OSWA)

定位:網站漏洞測試入門。

證照:OSWA

內容:學習常見 Web 漏洞如 XSS、SQLi、IDOR 並進行實作分析。

考試簡介:

– 考試時間:23 小時 45 分鐘(再加 24 小時報告繳交)

– 靶機數量:5 個獨立網站應用主機

– 目標:取得管理員權限(瀏覽器 UI)與系統 shell

– 檔案證明:

– local.txt(管理員界面中可見)

– proof.txt(系統根目錄或使用者家目錄)

– 證據要求:

– Web UI 的 Proof 需提供 Burp Suite 與瀏覽器截圖

– Shell 的 Proof 需顯示 type/cat 指令輸出

– 合格門檻:70/100 分

可用工具:

– 允許:Nmap、Nikto、Burp Suite(Community/Pro)、DirBuster、SQLMap

– 禁止:商業自動化工具(Metasploit Pro 等)、AI 聊天機器人

🔹 WEB-300:Advanced Web Attacks and Exploitation(OSWE)

定位:高階白箱網站測試。

證照:OSWE

內容:針對原始碼進行漏洞分析與利用,例如邏輯錯誤、反序列化與 RCE。

考試簡介:

– 考試時間:47 小時 45 分鐘(再加 24 小時報告繳交)

– 考試環境:VPN 連線,使用 Kali Linux

– 目標:分析應用原始碼,開發 exploit 取得 proof.txt

– 合格門檻:85/100 分(最高 100 分)

考試限制:

– 禁止使用:自動原始碼分析工具、自動漏洞掃描工具、AI 聊天機器人

– 禁止:遠程掛載應用程式原始碼(sshfs、sftp 等)

– 允許:Nmap、Nikto、Burp Free、DirBuster 等工具

– 允許:X11 Forwarding

💣 漏洞開發(Exploit Development)

🔹 EXP-301:Windows User Mode Exploit Development(OSED)

定位:進階 Windows 漏洞開發。

證照:OSED

內容:學習如何撰寫 ROP、繞過 DEP 與 ASLR,並開發可用的漏洞利用程式。

考試簡介:

– 考試時間:47 小時 45 分鐘,加上 24 小時提交報告時間

– 考試形式:分析並利用幾個有漏洞的 Windows 應用程式

– 要求:撰寫可靠的 exploit 以獲取 shell 並讀取 proof.txt

– 限制:不可使用自動化漏洞利用工具或 AI 工具

報告要求:

– 包含完整漏洞分析、利用過程與原始碼

– 展示系統上取得 proof.txt 的互動式 shell 截圖

– 提交 PDF 報告 + 原始碼文件(壓縮為 .7z)

🔹 EXP-312:Advanced macOS Control Bypasses(OSMR)

定位:macOS 平台漏洞繞過。

證照:OSMR

內容:針對 macOS 權限提升、繞過安全防護進行實作與研究。

考試簡介:

– 考試時間:47 小時 45 分鐘

– 環境:使用 Kali Linux 透過 OpenVPN 連接

– 任務:完成 4 個與漏洞開發或安全繞過相關的任務

– 需求:撰寫原始碼獲取 shell,並提交截圖與互動式 shell 的 proof.txt

– 合格門檻:70/80 分

考試限制:

– 禁止使用滲透測試框架(如 Meterpreter、Apfell、Mythic)

– 逆向工程必須使用 Hopper 與 lldb(不允許 Ghidra、R2、IDA 等)

– 禁止使用 AI 聊天機器人(ChatGPT、YouChat 等)

– 解答必須以 C、Objective-C、zsh (shell) 或 Python3 撰寫

🔹 EXP-401:Advanced Windows Exploitation(OSEE)

定位:OffSec 最高階的漏洞開發課程。

證照:OSEE

內容:涵蓋 heap spraying、函數指標覆寫、各種進階漏洞利用技巧。

考試簡介:

– 考試時間:71 小時 45 分鐘(近 3 天,加上 24 小時報告時間)

– 考試環境:通過 OpenVPN 連接到實驗室

– 目標:透過遠端桌面訪問靶機並調試漏洞軟體

– 任務:完成 2 個任務(Assignment),各任務有不同目標

– 證明:從 Administrator 桌面取得 proof.txt 檔案

– 合格門檻:75/100 分(滿分 100 分)

- LU 不能考這張

🛡 防禦安全(Defensive Security)

🔹 SOC-200:Security Operations and Defensive Analysis(OSDA)

定位:資安事件監控與分析基礎。

證照:OSDA

內容:涵蓋 SIEM 分析、封包觀察、異常行為識別、威脅情資應用等技能。

考試簡介:

– 考試時間:23 小時 45 分鐘(再加 24 小時報告提交時間)

– 考試環境:模擬企業網路,包含 SIEM 與端點整合

– 任務:分為 10 個階段,每階段需要偵測、理解並記錄攻擊者行為

– 可能情境:偵測列舉嘗試、暴力破解、橫向移動、權限提升或持久性攻擊

– 限制:只能通過提供的 ELK SIEM 和 OSQuery 訪問日誌和事件,禁止直接登入目標機器

– 合格門檻:75/100 分(滿分 100 分,每階段最高 10 分)

報告要求:

– 詳細記錄從 SIEM 獲取的所有發現

– 包含用於識別攻擊者行為的查詢語句

– 描述攻擊者在每個階段獲得的網路訪問類型

– 提供足夠詳細的文件,使技術人員能夠逐步重現分析

🔹 TH-200:Foundational Threat Hunting(OSTH)

定位:威脅獵捕入門。

證照:OSTH

內容:學習從日誌與事件中主動尋找攻擊行為與內部威脅。

考試簡介:

– 考試時間:8 小時(加 24 小時報告提交)

– 考試環境:企業基礎設施中的威脅獵捕任務

– 任務:審查威脅情報報告,執行威脅獵捕任務以識別可能的入侵

– 要求:識別受影響系統和入侵指標(IoC),評估攻擊者行為影響

– 評分:7 個練習題目,每題 10 分,總計 70 分

– 合格門檻:50/70 分

– 連線選項:VPN 或瀏覽器內 Kali/Windows(KiB/WiB)

報告要求:

– 專業報告,包含威脅行動者活動的證據

– 獵捕敘述部分需記錄所有相關 SIEM 截圖和查詢

– 在發現部分包含每個偵測到的攻擊者活動的時間軸

– PDF 格式壓縮為 .7z 檔,大小不超過 100MB

🔹 IR-200:Foundational Incident Response(OSIR)

定位:資安事件應變流程訓練。

證照:OSIR

內容:學習從偵測、封鎖、調查、恢復等流程處理資安事件。

考試簡介:

– 考試時間:8 小時(加 24 小時提交報告)

– 考試形式:模擬真實世界的事件回應過程

– 目標:使用 Splunk 追蹤攻擊者在 Megacorp One 基礎結構中的活動

– 任務:識別受影響系統,評估攻擊者行為(如資料外洩或加密)

– 證據分析:對含有後利用框架二進制檔的磁碟映像進行取證分析

– 合格門檻:50 分(滿分 70 分)

– 連線選項:VPN 或瀏覽器內 Kali/Windows(KiB/WiB)

報告要求:

– 專業報告,包含威脅行動者活動的證據

– 記錄 SIEM 的所有相關截圖和查詢

– 磁碟映像和惡意軟體分析部分,包含清楚展示調查每個步驟的截圖

– 禁止將鑑識內容上傳到 VirusTotal 等平台